Navigasi langsung, yaitu tindakan mengunjungi situs web dengan mengetikkan nama domain secara manual di peramban web, kini semakin berisiko. Sebuah studi baru menemukan bahwa sebagian besar domain ‘parkir’ (nama domain yang sebagian besar sudah kedaluwarsa atau tidak aktif, atau salah ketik umum dari situs web populer) kini dikonfigurasi untuk mengarahkan pengunjung ke situs yang menyebarkan penipuan dan malware.

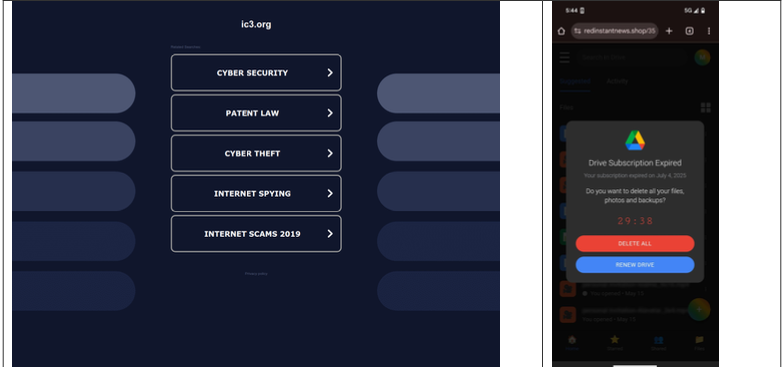

Sebuah domain tiruan dari situs web FBI Internet Crime Complaint Center, menampilkan halaman parkir yang tidak berbahaya (kiri), sementara pengguna seluler langsung diarahkan ke konten penipuan pada Oktober 2025 (kanan). Gambar: Infoblox.

Ketika pengguna internet mencoba mengunjungi nama domain yang sudah kedaluwarsa atau secara tidak sengaja masuk ke domain ‘typosquatting’ (domain tiruan karena salah ketik), mereka biasanya akan dibawa ke halaman penampung di perusahaan parkir domain. Perusahaan ini mencoba memonetisasi lalu lintas yang salah arah tersebut dengan menampilkan tautan ke sejumlah situs web pihak ketiga yang telah membayar agar tautan mereka ditampilkan.

Satu dekade lalu, berakhir di salah satu domain parkir ini memiliki kemungkinan yang relatif kecil untuk diarahkan ke tujuan berbahaya. Pada tahun 2014, para peneliti menemukan (PDF) bahwa domain parkir mengarahkan pengguna ke situs berbahaya kurang dari lima persen, terlepas dari apakah pengunjung mengklik tautan apa pun di halaman parkir tersebut.

Namun, dalam serangkaian eksperimen selama beberapa bulan terakhir, para peneliti di perusahaan keamanan Infoblox menyatakan bahwa mereka menemukan situasi kini telah berbalik. Konten berbahaya kini menjadi norma bagi situs web yang diparkir.

“Dalam eksperimen skala besar, kami menemukan bahwa lebih dari 90% waktu, pengunjung domain parkir akan diarahkan ke konten ilegal, penipuan, scareware dan langganan perangkat lunak antivirus, atau malware, karena ‘klik’ tersebut dijual dari perusahaan parkir ke pengiklan, yang sering kali menjual kembali lalu lintas tersebut ke pihak lain,” tulis para peneliti Infoblox dalam sebuah makalah yang diterbitkan hari ini.

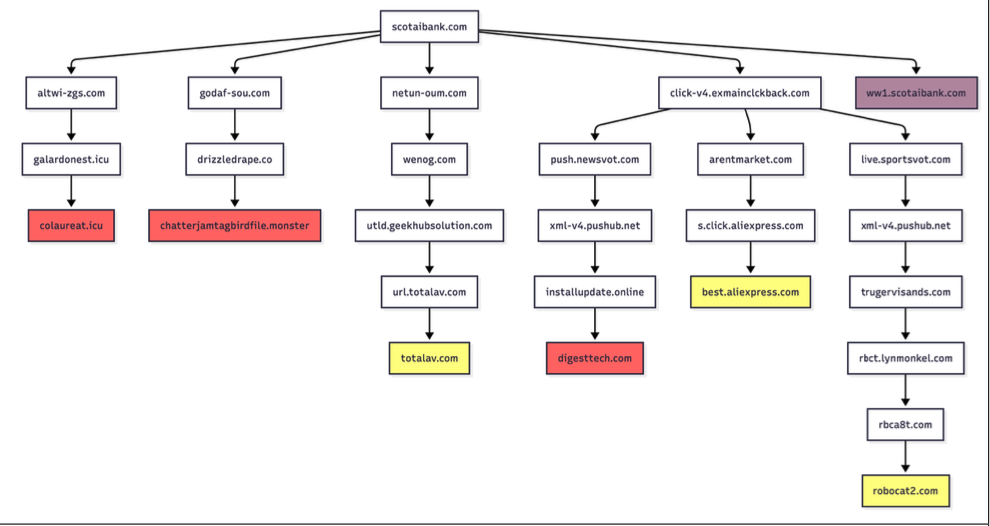

Infoblox menemukan bahwa situs web parkir bersifat jinak jika pengunjung tiba di situs menggunakan jaringan pribadi virtual (VPN), atau melalui alamat internet non-residensial. Sebagai contoh, pelanggan Scotiabank.com yang secara tidak sengaja salah mengetik domain menjadi scotaibank[.]com akan melihat halaman parkir normal jika mereka menggunakan VPN. Namun, mereka akan diarahkan ke situs yang mencoba menyebarkan penipuan, malware, atau konten yang tidak diinginkan jika berasal dari alamat IP residensial. Pengalihan ini terjadi hanya dengan mengunjungi domain yang salah ketik tersebut menggunakan perangkat seluler atau komputer desktop yang menggunakan alamat IP residensial.

Menurut Infoblox, individu atau entitas yang memiliki scotaibank[.]com memiliki portofolio hampir 3.000 domain tiruan, termasuk gmai[.]com, yang terbukti telah dikonfigurasi dengan server emailnya sendiri untuk menerima pesan email masuk. Artinya, jika Anda mengirim email ke pengguna Gmail dan secara tidak sengaja menghilangkan huruf ‘l’ dari ‘gmail.com’, pesan tersebut tidak akan hilang begitu saja atau menghasilkan balasan pantulan. Sebaliknya, pesan itu langsung menuju para penipu ini. Laporan tersebut juga mencatat bahwa domain ini telah dimanfaatkan dalam beberapa kampanye kompromi email bisnis (BEC) baru-baru ini, menggunakan umpan yang menunjukkan pembayaran gagal dengan lampiran malware trojan.

Infoblox menemukan bahwa pemilik domain khusus ini (yang terungkap melalui server DNS umum, torresdns[.]com) telah menyiapkan domain typosquatting yang menargetkan puluhan tujuan internet teratas, termasuk Craigslist, YouTube, Google, Wikipedia, Netflix, TripAdvisor, Yahoo, eBay, dan Microsoft. Daftar domain typosquatting yang telah ‘dinetralkan’ ini tersedia di sini (titik-titik pada domain yang terdaftar telah diganti dengan koma).

David Brunsdon, seorang peneliti ancaman di Infoblox, mengatakan bahwa halaman-halaman parkir mengirim pengunjung melalui serangkaian pengalihan, sambil memprofilkan sistem pengunjung menggunakan geolokasi IP, sidik jari perangkat, dan cookie untuk menentukan ke mana harus mengarahkan pengunjung domain.

“Seringkali itu adalah serangkaian pengalihan, satu atau dua domain di luar perusahaan parkir, sebelum ancaman tiba,” kata Brunsdon. “Setiap kali dalam serah terima, perangkat diprofilkan berulang kali, sebelum diteruskan ke domain berbahaya atau halaman umpan seperti Amazon.com atau Alibaba.com jika mereka memutuskan tidak layak untuk ditargetkan.”

Brunsdon mengatakan bahwa layanan parkir domain mengklaim hasil pencarian yang mereka tampilkan di halaman parkir dirancang agar relevan dengan domain parkir mereka. Namun, hampir tidak ada konten yang ditampilkan ini yang terkait dengan nama domain tiruan yang mereka uji.

Contoh jalur pengalihan saat mengunjungi scotaibank dot com. Setiap cabang mencakup serangkaian domain yang diamati, termasuk halaman arahan berkode warna. Gambar: Infoblox.

Infoblox mengatakan bahwa aktor ancaman berbeda yang memiliki domaincntrol[.]com (sebuah domain yang berbeda dari server nama GoDaddy hanya dengan satu karakter) telah lama memanfaatkan kesalahan ketik dalam konfigurasi DNS untuk mengarahkan pengguna ke situs web berbahaya. Namun, dalam beberapa bulan terakhir, Infoblox menemukan bahwa pengalihan berbahaya hanya terjadi ketika permintaan untuk domain yang salah konfigurasi berasal dari pengunjung yang menggunakan resolver DNS Cloudflare (1.1.1.1), dan semua pengunjung lainnya akan mendapatkan halaman yang menolak untuk dimuat.

Para peneliti menemukan bahwa bahkan variasi pada domain pemerintah yang terkenal pun menjadi target jaringan iklan berbahaya.

“Ketika salah satu peneliti kami mencoba melaporkan kejahatan ke Internet Crime Complaint Center (IC3) FBI, mereka secara tidak sengaja mengunjungi ic3[.]org alih-alih ic3[.]gov,” catat laporan tersebut. “Ponsel mereka dengan cepat diarahkan ke halaman palsu ‘Drive Subscription Expired’. Mereka beruntung hanya menerima penipuan; berdasarkan apa yang kami pelajari, mereka bisa saja dengan mudah menerima pencuri informasi atau malware trojan.”

Laporan Infoblox menekankan bahwa aktivitas berbahaya yang mereka lacak tidak dikaitkan dengan pihak mana pun yang diketahui, mencatat bahwa platform parkir domain atau periklanan yang disebutkan dalam studi tidak terlibat dalam malvertising yang mereka dokumentasikan.

Namun, laporan tersebut menyimpulkan bahwa meskipun perusahaan parkir mengklaim hanya bekerja dengan pengiklan terkemuka, lalu lintas ke domain-domain ini sering kali dijual ke jaringan afiliasi, yang sering menjual kembali lalu lintas tersebut hingga pengiklan terakhir tidak memiliki hubungan bisnis dengan perusahaan parkir.

Infoblox juga menunjukkan bahwa perubahan kebijakan Google baru-baru ini mungkin secara tidak sengaja meningkatkan risiko bagi pengguna dari penyalahgunaan pencarian langsung. Brunsdon mengatakan Google Adsense sebelumnya secara default mengizinkan iklan mereka ditempatkan di halaman parkir. Namun, pada awal 2025, Google menerapkan pengaturan default yang membuat pelanggan mereka memilih untuk tidak menampilkan iklan di domain parkir secara default, yang mengharuskan pengiklan untuk secara sukarela masuk ke pengaturan mereka dan mengaktifkan parkir sebagai lokasi.

Sumber: krebsonsecurity.com